Dies ermöglicht dem User ein einmaliges Anmelden an seinem Azure AD integriertem Notebook und danach ohne weitere Passworteingabe direkt auf Citrix CVAD zuzugreifen.

Federation Service

FAS integration für den Storefront Store aktivieren

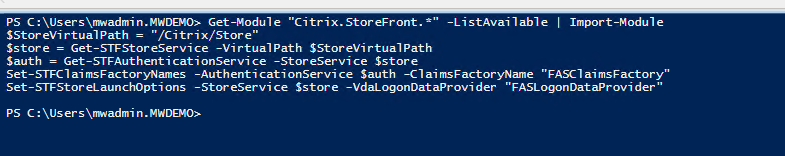

(Per Powershell auf dem Storefrontserver ausführen, dabei Storenamen anpassen)

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module

$StoreVirtualPath = "/Citrix/Store"

$store = Get-STFStoreService -VirtualPath $StoreVirtualPath

$auth = Get-STFAuthenticationService -StoreService $store

Set-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"

Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

Powershell Kommandozeile

Storefront Konfiguration

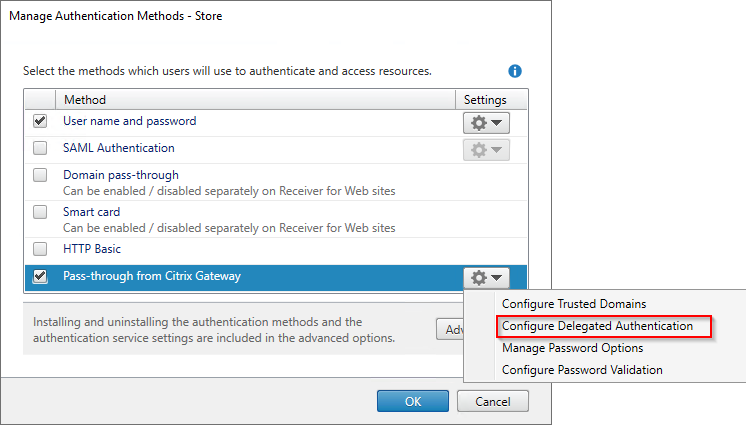

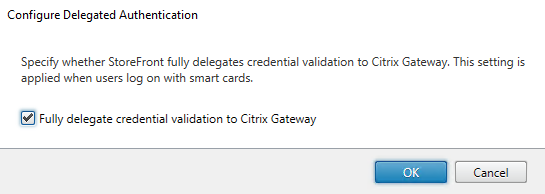

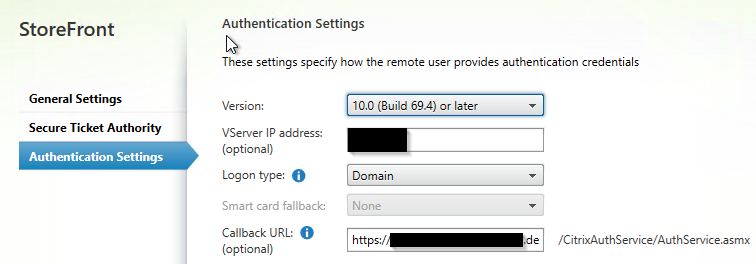

Als nächstes muss nun überprüft werden ob die entsprechenden Authentication Methods aktiviert sind. Hierbei ist darauf zu achten, dass unter „Pass-through from Citrix Gateway“ der Haken unter „Configure Delegated Authentication“ gesetzt ist:

Wichtig: das Gateway/ Callback -RL Zertifikat muss dabei vom Storefront als Vertrauenswürdig betrachtet werden, sonst funktioniert der Callback nicht.

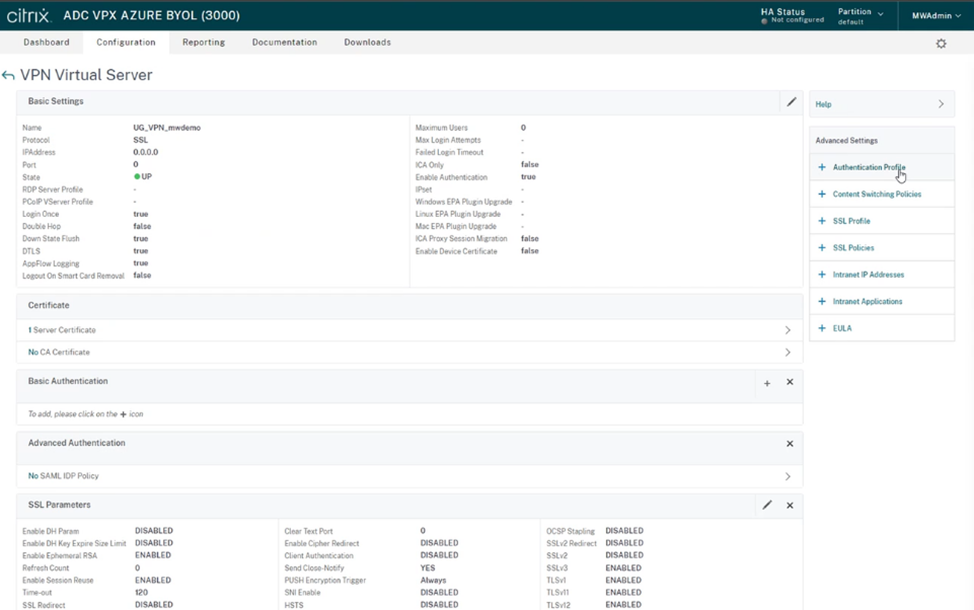

Einrichtung Gateway Virtual Server auf dem NetScaler (ehem. ADC)

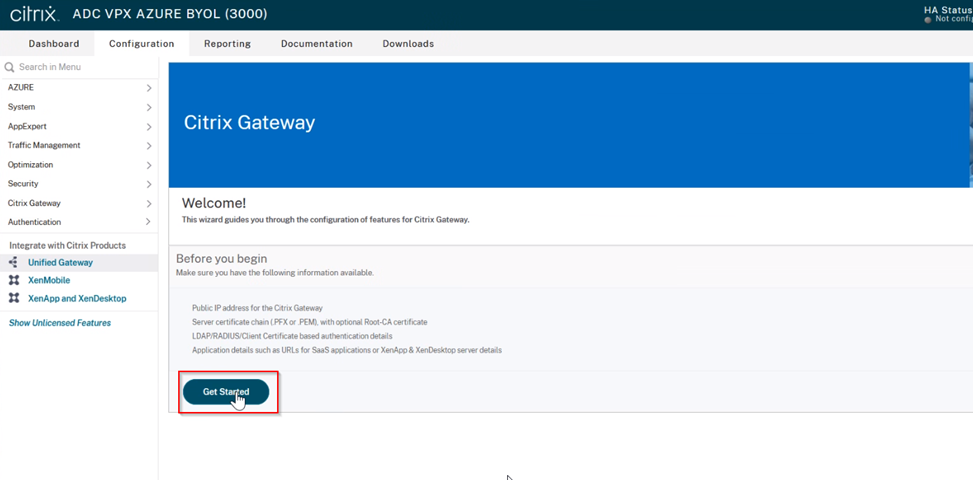

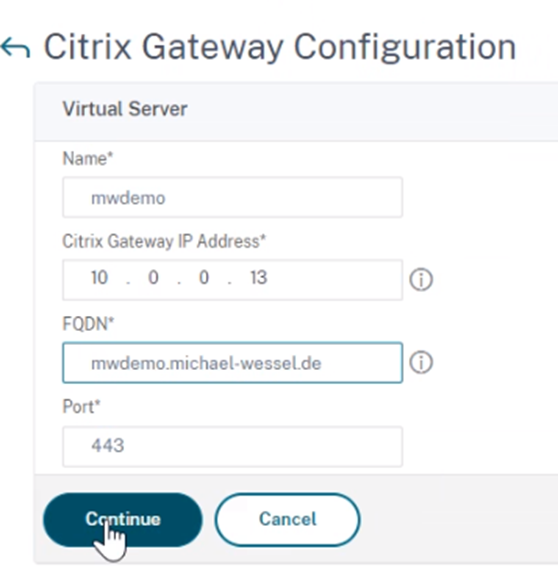

Als nächstes muss man das Citrix Gateway konfigurieren. Wenn noch kein Gateway existiert kann mit dem Wizard eins mit Standard Settings erstellt werden:

Erstellen des Citrix Gateway via Wizard

Name, VIP, FQDN und Port festlegen

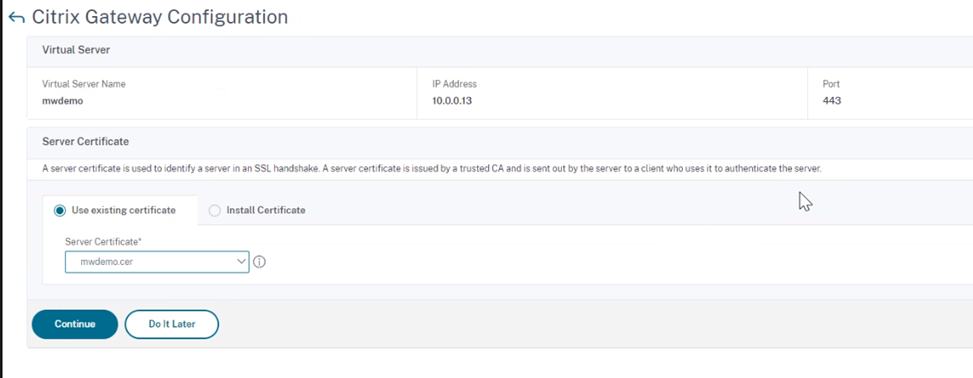

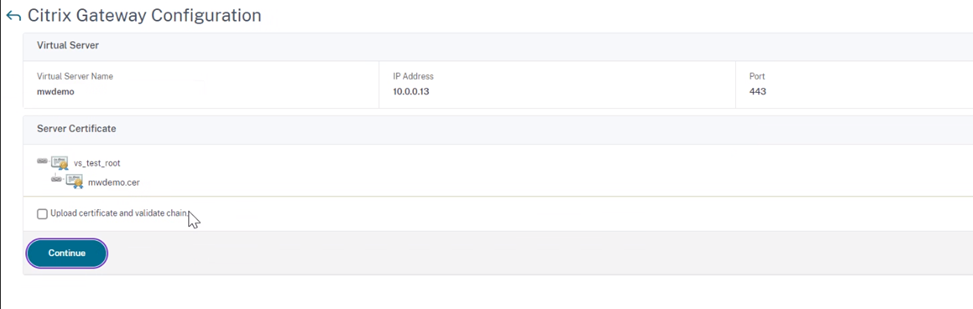

Zertifikat anbinden

zu Testzwecken haben wir ein selbst signiertes Zertifikat genommen (welches wir auch auf dem Storefront als vertrauenswürdig hinzugefügt haben)

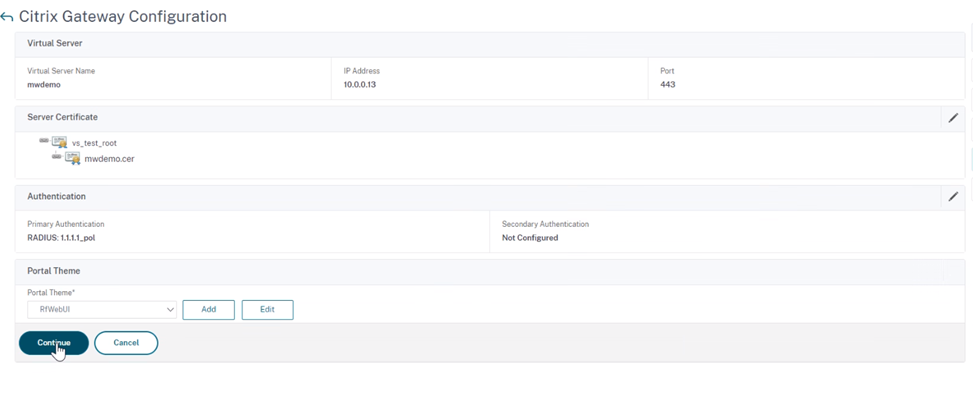

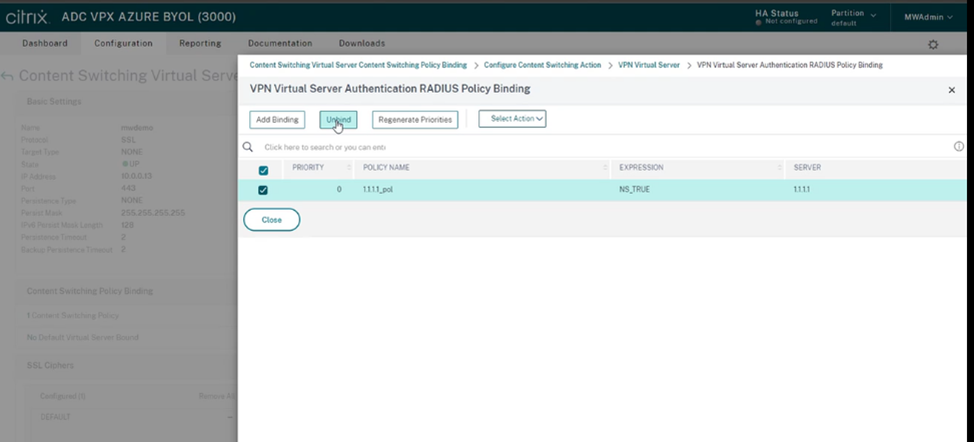

Als Primäre Authentication haben wir Radius genommen (entfernen wir später wieder), andernfalls läuft der Wizard nicht weiter. Dann wählen wir das Portaltheme aus.

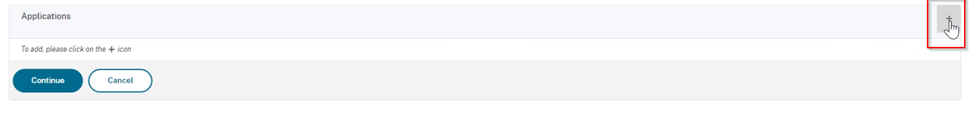

Die Anbindung von CVAD erfolgt im Abschnitt „Applications“. Auf Add Applications klicken um die Applikationen hinzuzufügen.

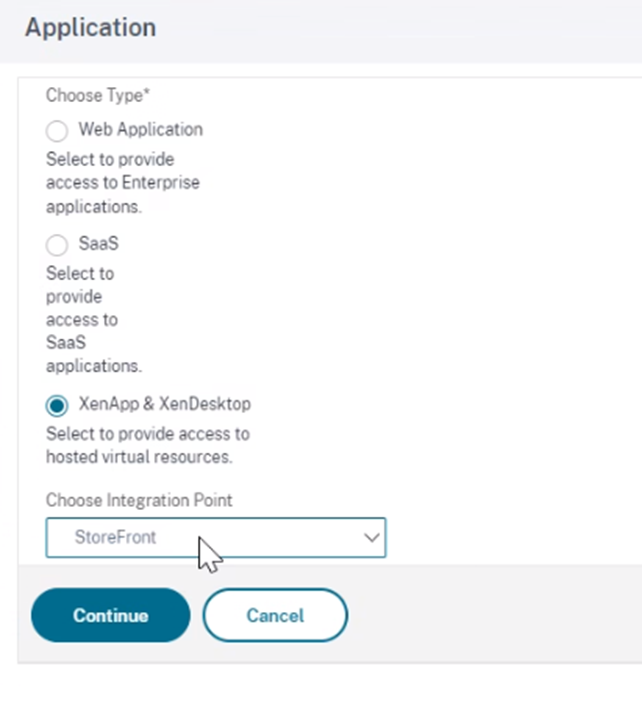

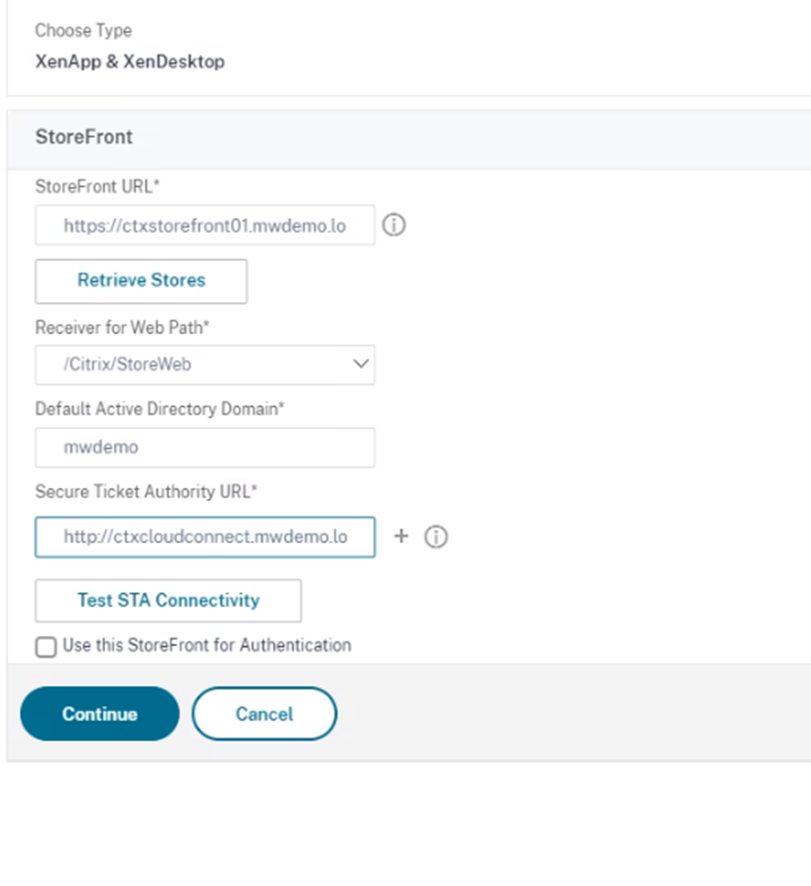

in unserem Fall wählen wir XenApp & XenDesktop (der neue Name scheint im Wizard noch nicht angekommen) und wählen als Integrationspunkt den Storefront aus.

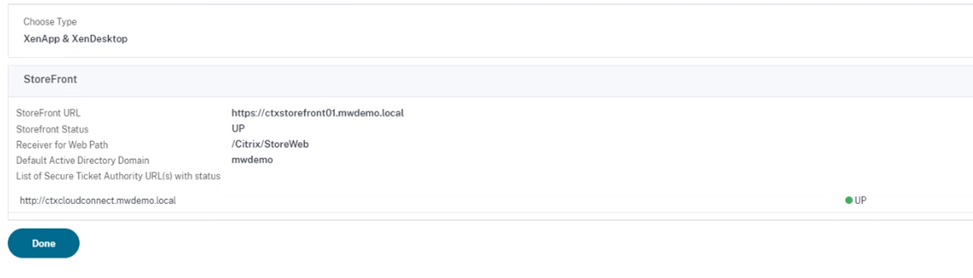

Mit Done wird der Wizard geschlossen und das Gateway ist gebaut.

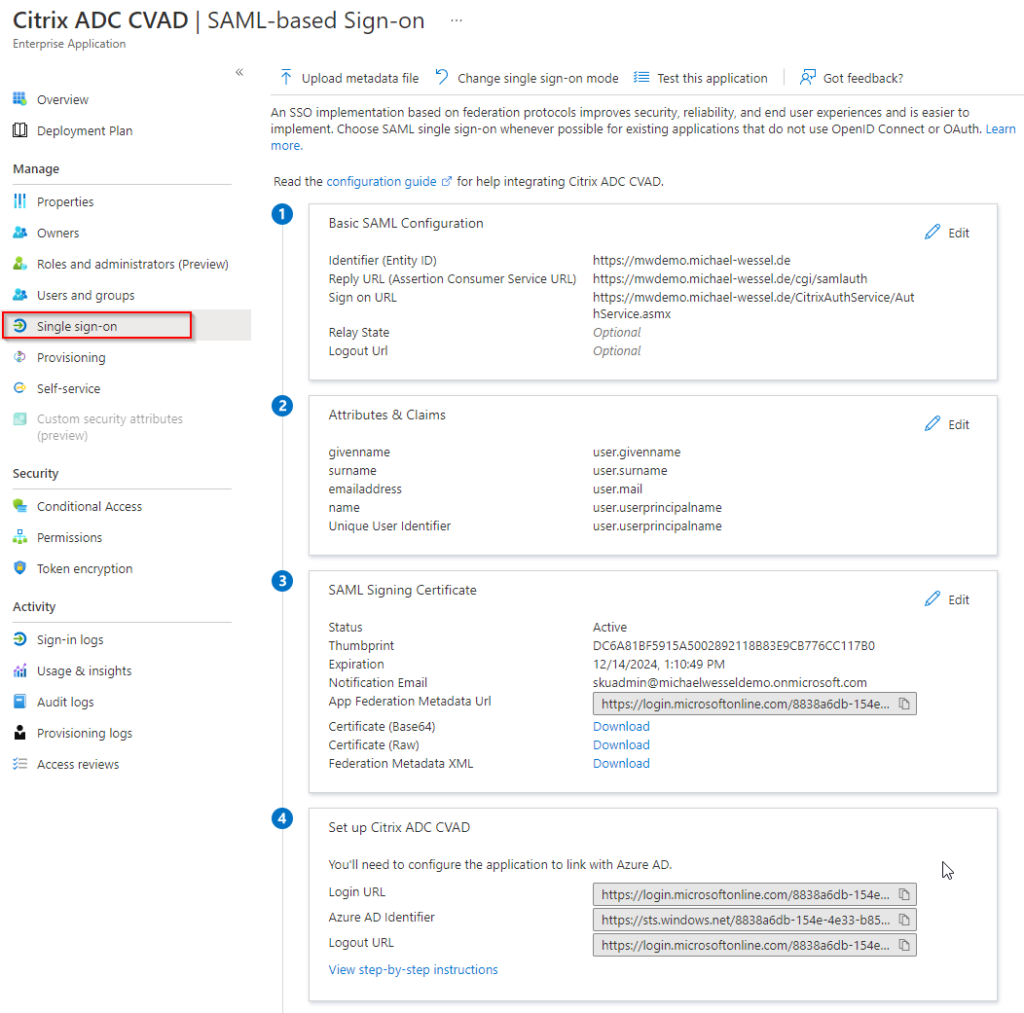

Einrichtung Enterprise Application im Microsoft Azure Portal

Gateway/ SAML SP Konfiguration auf dem NetScaler

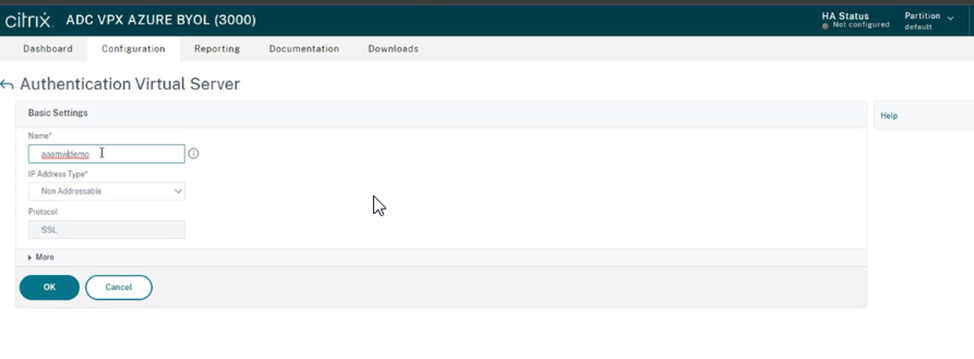

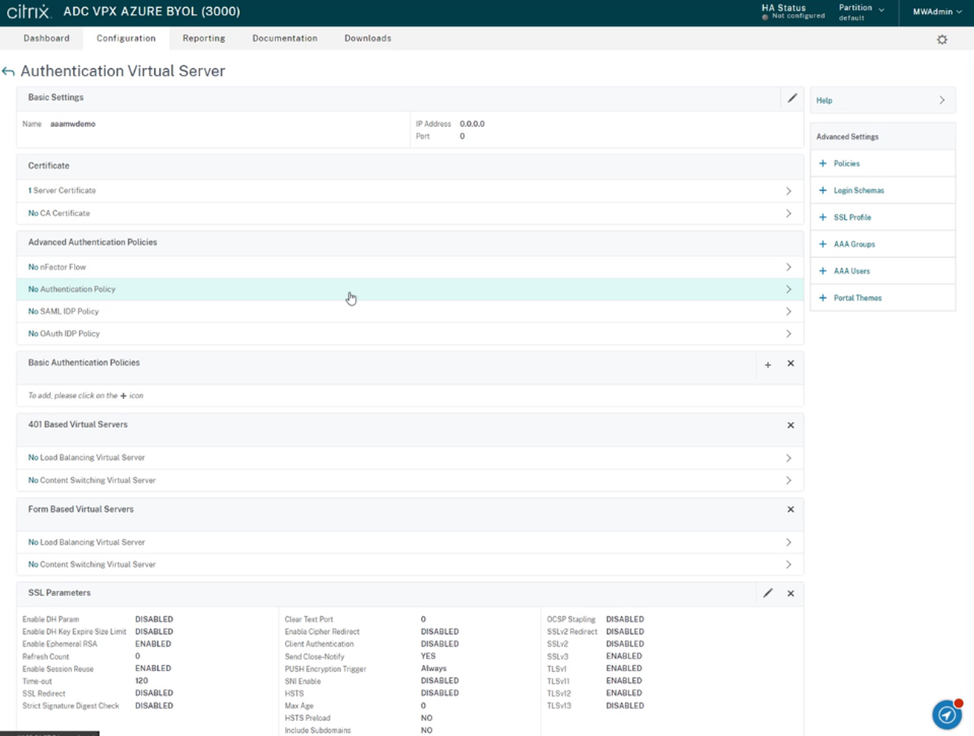

add authentication vserver aaamwdemo SSL 0.0.0.0

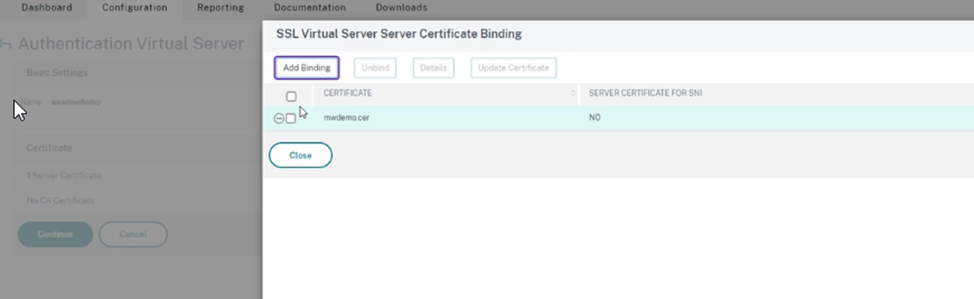

bind ssl vserver aaamwdemo -certkeyName mwdemo.cer

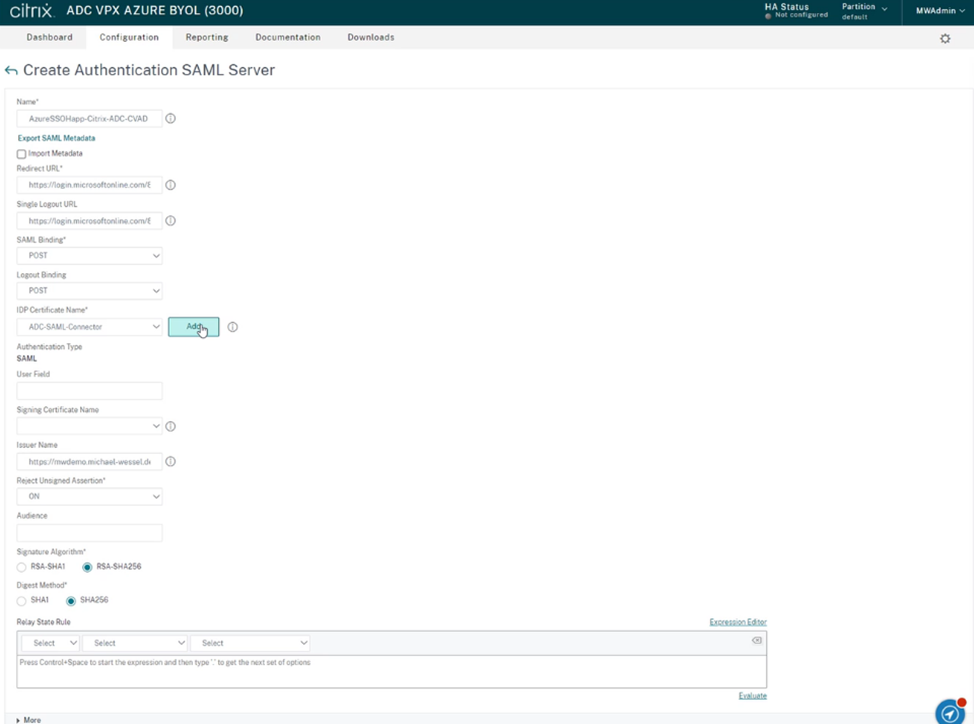

Die „Redirect“ und die „Single Logout Url“ sind bei unserem Beispiel (Microsoft Azure AD) gleich und können den Settings der Enterprise Application im Azure entnommen werden („Reply URL“ und „Single Sign On Url“).

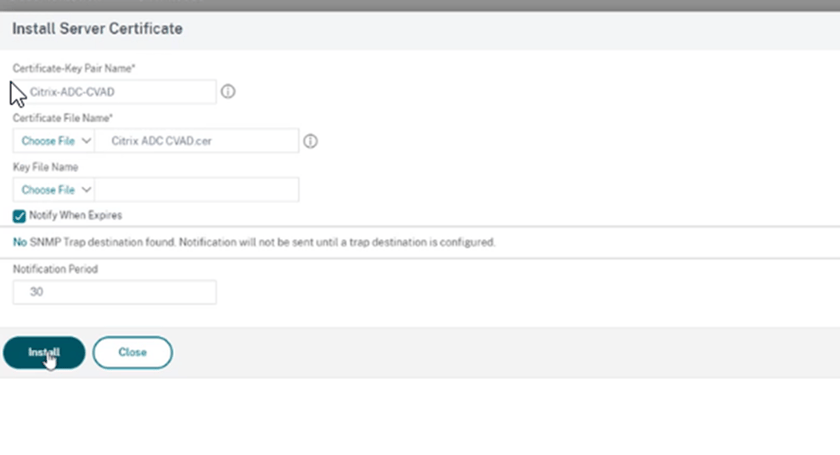

Dort laden wir uns ebenfalls das „SAML Signing“ als „Certificate (Base64)“ herunter und fügen es auf dem ADC als „IDP Certificate“ über den Knopf „Add“ hinzu (siehe nächster Screenshot).

Das EA Feld „Identifier“ im Azure und das Feld „Issuer“ auf dem ADC müssen den gleichen Text String enthalten, wir haben die URL/den FQDN des SAML-SP verwendet.

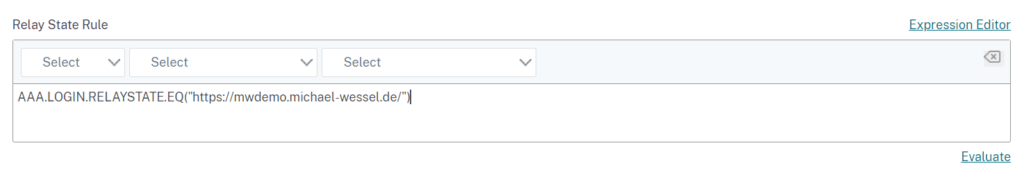

Nach Citrix Best Practices muss zur Absicherung eine Relaystate Regel konfiguriert werden (vergl. Citrix Application Delivery Controller and Citrix Gateway – SAML Configuration Reference Guide):

https://support.citrix.com/article/CTX316577

add authentication samlAction AzureSSOHapp-Citrix-ADC-CVAD -samlIdPCertName Citrix-ADC-CVAD -samlRedirectUrl "https://login.microsoftonline.com/ddff6db-154e-4e33-bf57-17317fdfdfd/saml2" -samlIssuerName "https://mwdemo.michael-wessel.de" -relaystateRule "AAA.LOGIN.RELAYSTATE.EQ(\"https://mwdemo.michael-wessel.de\")" -logoutURL "https://login.microsoftonline.com/17db-154e-4e3d-b8f-f9eb1e8d/saml2"

add ssl certKey Citrix-ADC-CVAD -cert "Citrix ADC CVAD.cer"

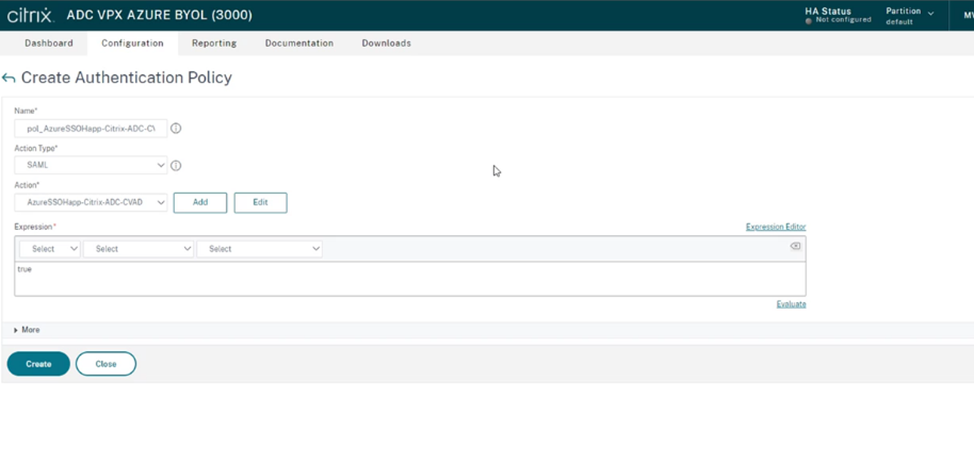

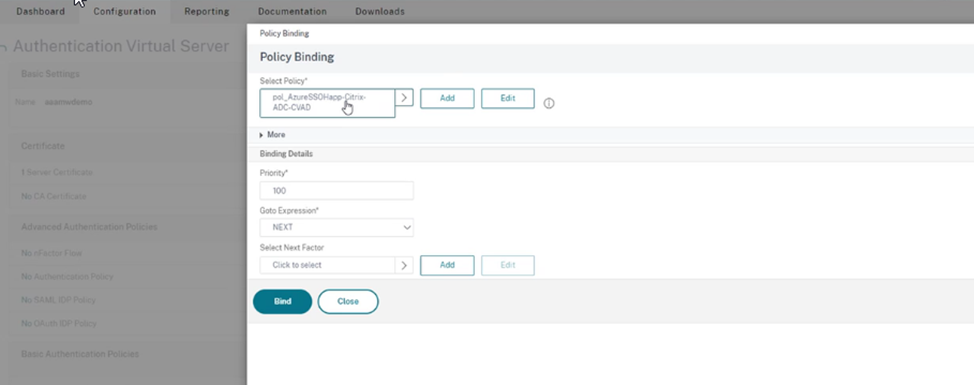

add authentication Policy pol_AzureSSOHapp-Citrix-ADC-CVAD -rule true -action AzureSSOHapp-Citrix-ADC-CVAD

bind authentication vserver aaamwdemo -policy pol_AzureSSOHapp-Citrix-ADC-CVAD -priority 100 -gotoPriorityExpression NEXT

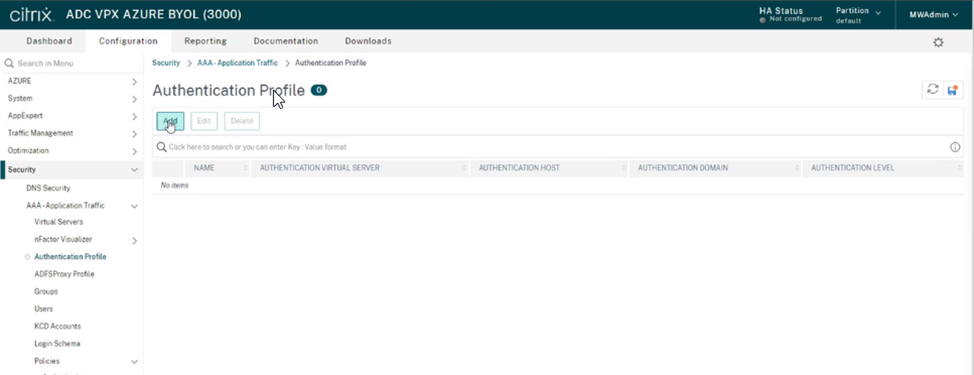

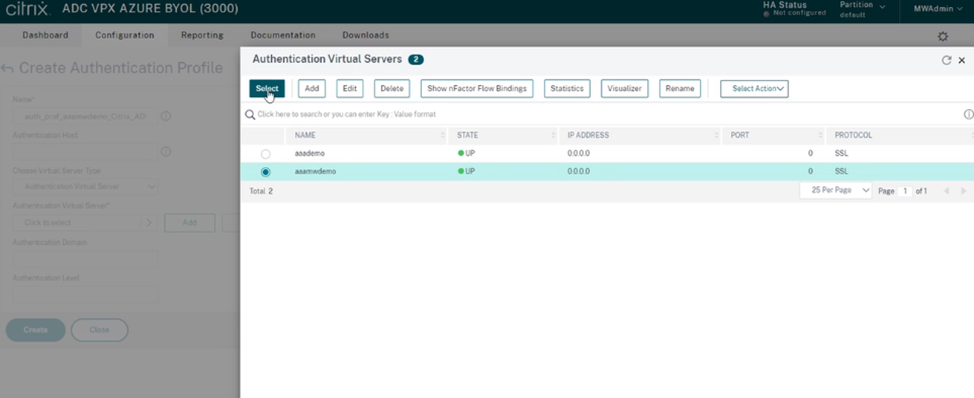

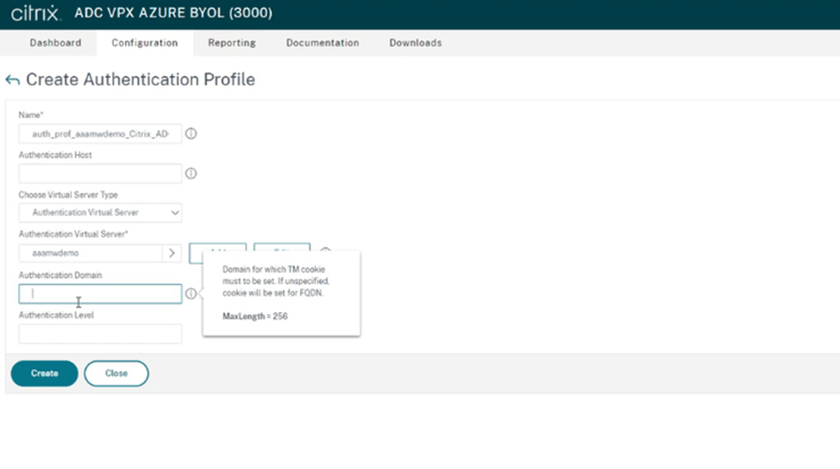

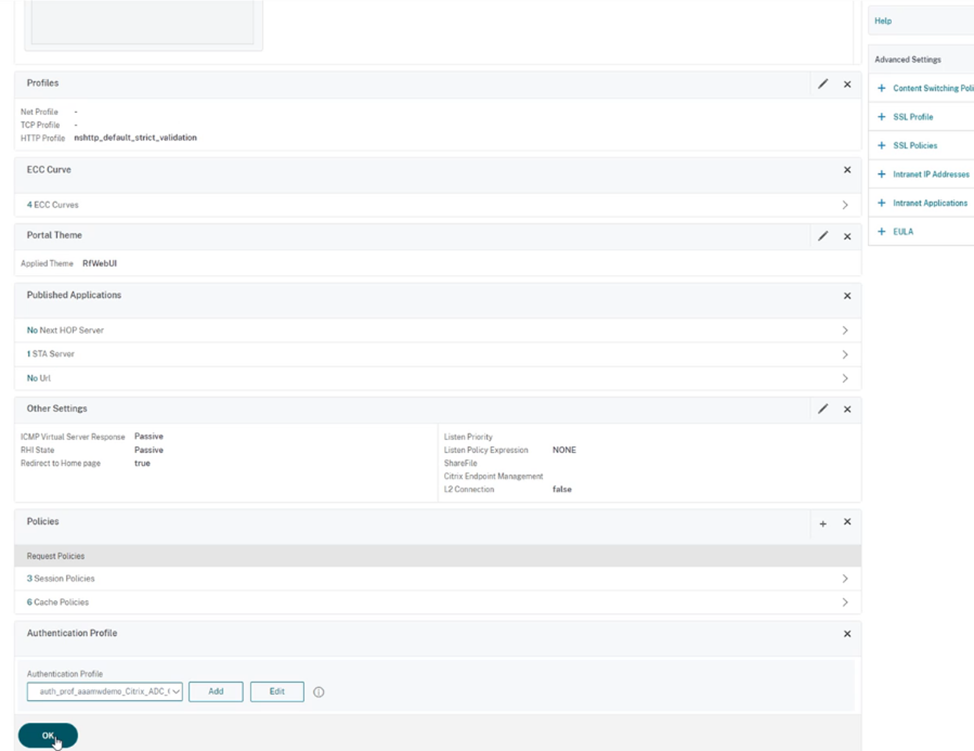

add authentication authnProfile auth_prof_aaamwdemo_Citrix_ADC_CVAD -authnVsName aaamwdemo

Hinweis: Das Objekt sollte danach nicht mehr mit dem Wizard bearbeitet werden.

Dem aufmerksamen Betrachter sind vielleicht die SSL Settings des Gateways aufgefallen. Diese sind so vom Wizard erzeugt worden und nur für eine Testumgebung einzusetzen. Für den produktiven Einsatz wären diese anzupassen (z.B. SSL abschalten, Perfect Forward Secrecy implementieren, aktuelles Cipherset erstellen).

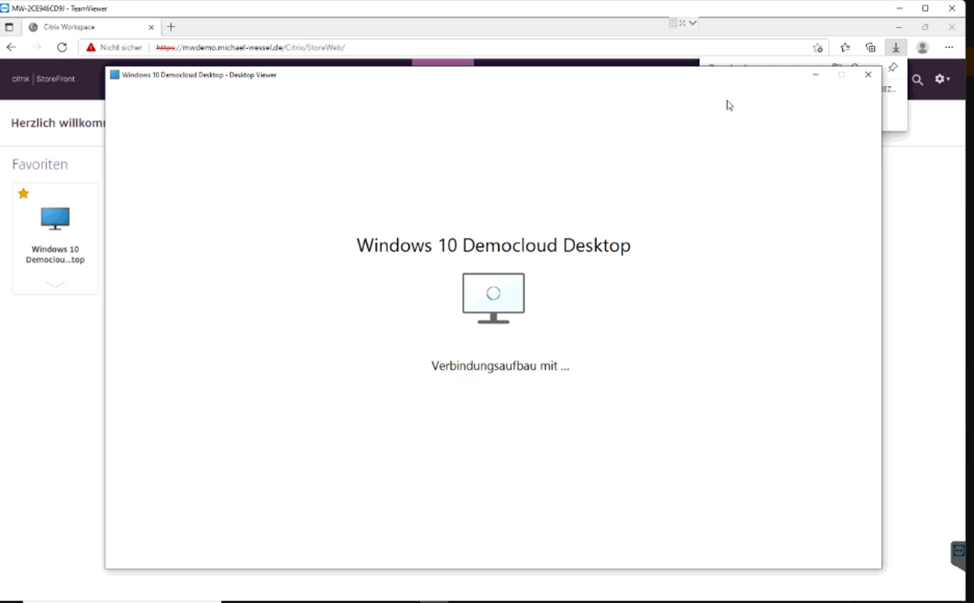

Test der fertigen Konfiguration

Wenn sich der User an einem Azure AD integrierten Gerät anmeldet, ist er danach direkt am Azure AD angemeldet. Greift er dann auf den ADC zu, wird er dort über die Vertrauensbeziehung zwischen dem NetScaler als SAML SP und Azure AD als SAML IDP direkt angemeldet und kann die Applikationen starten.

Wie im Folgenden Video zu sehen ist nur die Anmeldung am Notebook/ Desktop erforderlich, alles weitere erfolgt über Single Sign On:

Hier geht es zu Teil 1 der Serie "VerSAMLung"

Hier geht es zu Teil 2 der Serie "VerSAMLung"