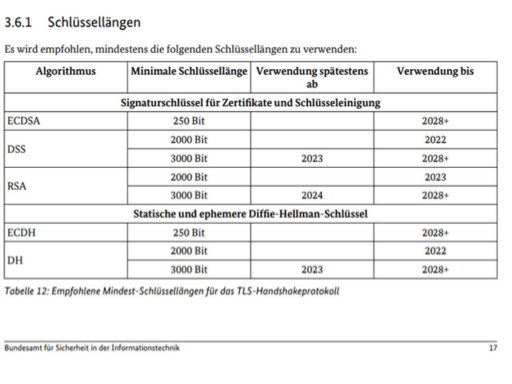

Ab 2023 sind laut BSI-Richtlinie 250 Bit für ephemere Diffie-Hellman-Schlüssel und 3000 Bit für statische Diffie- Hellmann-Schlüssel empfohlen. Lesen Sie hier alles über die Implementierung der aktuellen TR-02102-2 auf dem Citrix NetScaler (ehem. Citrix ADC).

Mindestschlüssellängen laut BSI-Richtlinie

Seit vielen Jahren implementieren wir auf NetScaler ADC Maschinen Perfect Forward Secrecy. Nach den Empfehlungen, welche für Public/ KRITIS verpflichtend sein können, der technischen Richtlinie 02102-2 des Bundesamts für Sicherheit in der Informationstechnik (Lesen Sie hier zum: Mindeststandard zur Verwendung von Transport Layer), ist die auf vielen NetScaler Installationen eingerichtete Diffie-Hellmann Param Länge von 2048 nicht mehr ausreichend, das BSI empfiehlt mindestens 3000 Bit ab 2023. Ab 2024 wird dies auch für den RSA-Signaturschlüssel der Fall sein, wobei der Einsatz von ECDSA grundsätzlich angeraten ist. Hierfür wäre zum einen ein weiteres Zertifikat notwendig, welches auf dem ADC installiert werden muss und zum anderen weitere Ciphers zu aktivieren.

Umsetzung der BSI-Anforderungen auf dem NetScaler

Auf den NetScaler Maschinen war die DH Param Länge seit längerem begrenzt auf 2048 Bit, inzwischen kann unter Version 13.0 (dies ist der für die Produktion empfohlene „Maintenance Branch“) auf der VPX-Plattform oder auf aktueller MPX/SDX Hardware (mit neueren Verschlüsselungschips) in der Version 13.1 („Feature Branch“) auch 3072 und 4096 Bit Länge genutzt werden (vergl. ist auf citrix.com für 13.0, bzw. für 13.1 unter Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance zu sehen).

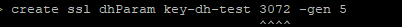

Das Erzeugen über die GUI oder Kommandozeile des NetScalers ist allerdings unter 13.0.88.14 nicht möglich, es wird direkt der Parameter als fehlerhaft markiert.

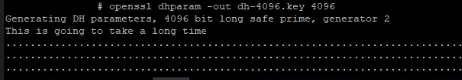

Die Datei muss mittels OpenSSL auf der BSD Shell Ebene des NetScalers erzeugt werden und kann dann in das entsprechende SSL Default Profile eingebunden oder an den Virtual Server gebunden werden:

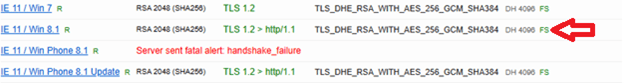

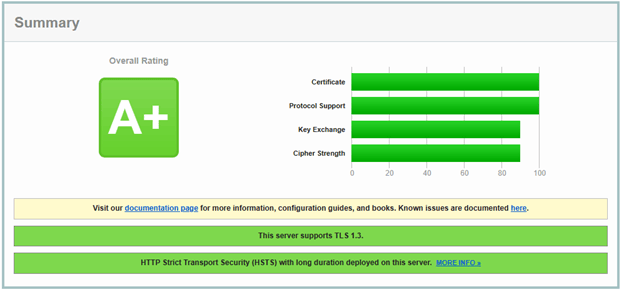

Die erfolgreiche Nutzung kann mit einem Qualys Server Test geprüft werden:

Da die DHE Ciphers hauptsächlich als Fallback für ältere Browser wie Internet Explorer 11 bzw. Safari 6-8 zum Einsatz kommen dürften, empfehlen wir diese abzuschalten, wenn ohne Wechsel des Branches auf den Entwicklungszweig (Featurebranch) keine größere Länge als 2048 möglich ist.

Umsetzung der weiteren Anforderungen an Transport Layer Security mittels RFC

Die weiteren Empfehlungen beinhalten u.a. bestimmte ephemere Diffie-Hellman-Schlüssel/ named Curves und Ciphers sowie bestimmte Features, die in RFC beschrieben sind.

Zum Einsatz dürfen nur noch Transport Layer Security (TLS) 1.2 und TLS 1.3 kommen. Des Weiteren wird die Implementierung von RFC7627 Extended Master Secret Extension in TR-02102-2 Abschnitt 3.3.4.7 und RFC 5746 Renegotiation in Abschnitt 3.3.4.1 empfohlen. Da der Citrix NetScaler RFC7366 Encrypt then Mac nicht unterstützt, sollten die Ciphers mit „CBC“ im Namen nicht eingesetzt werden. Laut APP 3.2.A11 des IT-Grundschutzkompendiums darf zudem kein Mixed Content aus http und https genutzt werden.

Da das BSI in den Mindeststandards für Webbrowser das in RFC 6797 beschriebenen HSTS fordert, empfiehlt sich der Einsatz des Headers ebenfalls.

Eine typische Konfiguration für den Frontend-Bereich, welche nur mit den modernen SSL Default Profiles nutzbar ist, könnte folgendermaßen aussehen:

add ssl cipher 202301-CipherGroup

# IANA 0x13,0x02 bzw. 0x1302

bind ssl cipher 202301-CipherGroup -cipherName TLS1.3-AES256-GCM-SHA384 -cipherPriority 1

# IANA 0x13,0x01

bind ssl cipher 202301-CipherGroup -cipherName TLS1.3-AES128-GCM-SHA256 -cipherPriority 2

# nur mit ECDSA Zertifikat nutzbar

# IANA 0xc0,0x2e

#bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384

# IANA 0xc0, 0x2d

#bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256

# u.g. sind zwei der für ECDHE empfohlenen:

# IANA 0xc0,0x30

bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

# IANA 0xc0,0x2f

bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES128-GCM-SHA256

# IANA 0x00,0x9f

bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-DHE-RSA-AES256-GCM-SHA384

# IANA 0x00,0x9e

bind ssl cipher 202301-CipherGroup -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256

# Profile (erfordert angeschaltete modern SSL Default Profiles(!))

add ssl profile ns_new_ciphers_202301-bsi_tlsv13_default_ssl_profile_frontend -dh ENABLED -dhFile "/nsconfig/ssl/dh4096.key" -sessReuse ENABLED -sessTimeout 120 -tls1 DISABLED -tls11 DISABLED -tls13 ENABLED -denySSLReneg NONSECURE -HSTS ENABLED -maxage 31536000 -IncludeSubdomains YES -dheKeyExchangeWithPsk YES -allowExtendedMasterSecret YES

bind ssl profile ns_new_ciphers_202301-bsi_tlsv13_default_ssl_profile_frontend -eccCurveName P_256

bind ssl profile ns_new_ciphers_202301-bsi_tlsv13_default_ssl_profile_frontend -eccCurveName P_384

bind ssl profile ns_new_ciphers_202301-bsi_tlsv13_default_ssl_profile_frontend -eccCurveName P_521

bind ssl profile ns_new_ciphers_202301-bsi_tlsv13_default_ssl_profile_frontend -cipherName 202301-CipherGroup -cipherPriority 1

Die vom BSI empfohlenen Settings werden wie auch einige wesentlich abweichende Kombinationen von Qualys mit A++ bewertet:

Nur mit Elliptic Curve Diffie-Hellman Ephemeral (ECDHE) würde die Cipher Strength sogar noch ein wenig besser bewertet werden.

Wir beraten Sie gerne individuell zur Umsetzung der Anforderungen aus TR-02102-2 und angrenzender Themen wie den SSL Default Profiles oder HSTS.

Hinweis: Obwohl die Beispiele und der Blog mit größtmöglicher Sorgfalt erstellt wurden, kann eine Haftung für die inhaltliche Richtigkeit nicht übernommen werden. Wir empfehlen die Umsetzung der Konfiguration durch unsere erfahrenen Spezialisten durchführen zu lassen.

...seit über 20 Jahren bringe ich meine Skills und Erfahrung in verschiedensten komplexen Kundenprojekten der michael wessel ein.