Incident Response – schnelle Wiederherstellung und klare Entscheidungen im Cyberangriff

Mit professioneller Incident Response stellen Sie sicher, dass Ihr Unternehmen auch unter maximaler Belastung handlungsfähig bleibt.

Ein Cyberangriff trifft Unternehmen selten vorbereitet. Systeme stehen still, Kommunikation bricht weg, Daten sind potenziell kompromittiert. In diesem Moment geht es nicht um Vermutungen, sondern um klare Analysen, schnelle Entscheidungen und einen strukturierten Incident-Response-Prozess, der Schäden begrenzt und den Betrieb kontrolliert wiederherstellt.

Warum schnelle Incident Response über den Schaden entscheidet

Angriffe entwickeln sich schnell: Ransomware verschlüsselt Systeme in Minuten, Angreifer bewegen sich lateral durch Netzwerke, Daten können unbemerkt abfließen.

Entscheidend ist daher:

- schnell erkennen, was tatsächlich passiert

- Ausbreitung stoppen, bevor weitere Systeme betroffen sind

- Verfügbarkeit wiederherstellen, ohne zusätzliche Risiken zu erzeugen

- Compliance einhalten (DSGVO, Meldpflichten, Versicherungen)

Ohne geregeltes Vorgehen steigen Aufwand, Ausfallzeiten und Folgekosten erheblich.

Incident-Response-Checkliste sichern

Finden Sie heraus, ob Sie im Angriffsfall handlungsfähig wären. Die Checkliste zeigt, wo Risiken bestehen und warum eine strukturierte Incident Response häufig zwingend notwendig ist.

Was professionelle Incident Response leistet

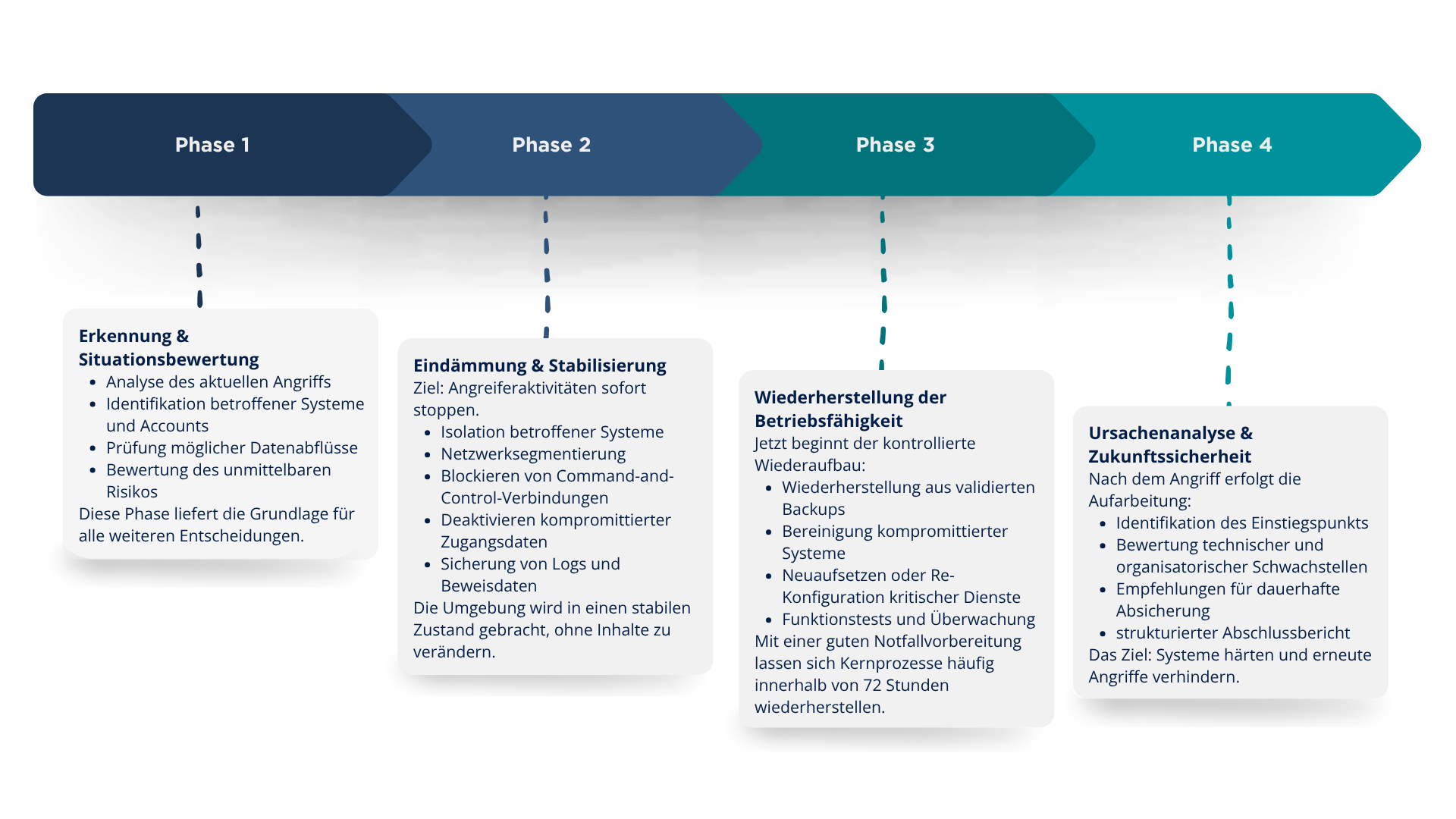

Ein Incident-Response-Team unterstützt Ihr Unternehmen in vier zentralen Bereichen:

Das Ziel: Betrieb schnell und kontrolliert wiederherstellen – ohne zusätzliche Kompromittierung.

Der Incident-Response-Prozess – von der Erkennung bis zur Wiederherstellung

Prävention & langfristige Sicherheit

Incident Response behebt den Schaden – aber die langfristige Sicherheit entsteht durch Prävention.

Empfohlene Maßnahmen:

- aktuelles Patch- und Update-Management

- Netzwerksegmentierung

- zuverlässige, getestete Backups

- starke Identitäts- und Zugriffsverfahren

- kontinuierliches Log- und Sicherheitsmonitoring

- Notfall- und Wiederanlaufpläne, die regelmäßig getestet werden

Unternehmen, die diese Maßnahmen umsetzen, verkürzen Reaktionszeiten und reduzieren Folgeschäden signifikant.

Incident-Response-Checkliste sichern

Finden Sie heraus, ob Sie im Angriffsfall handlungsfähig wären. Die Checkliste zeigt, wo Risiken bestehen und warum eine strukturierte Incident Response häufig zwingend notwendig ist.

Was Unternehmen häufig fragen (FAQ)

Hinweise auf einen Angriff reichen von offensichtlichen Störungen bis zu subtilen Anomalien. Typische Anzeichen sind:

- verschlüsselte oder plötzlich nicht mehr öffnungsfähige Dateien

- ungewöhnliche Loginversuche, fehlgeschlagene Authentifizierungen oder Zugriffe außerhalb der üblichen Zeiten

- neue oder unbekannte Benutzerkonten

- unerklärlich hohe Netzwerklast oder Verbindungen zu externen Servern

- verdächtige E-Mails im Postausgang oder automatisierte Weiterleitungen

- installierte Software, Prozesse oder Dienste, die niemand zuordnen kann

- Systeme, die ungewöhnlich langsam reagieren oder instabil laufen

Wichtig: Auch einzelne Auffälligkeiten können auf laufende Angreiferaktivitäten hinweisen.

Wenn Sie solche Signale bemerken, sollten Sie keine Änderungen an Systemen vornehmen und sofort einen Incident-Response- oder IT-Sicherheitspartner einbeziehen.

n der Regel nein. Von einer Lösegeldzahlung ist aus mehreren Gründen abzuraten:

- keine Garantie auf Entschlüsselung: Angreifer liefern häufig fehlerhafte oder unvollständige Schlüssel – oder reagieren nach Zahlung gar nicht.

- erneute Erpressung möglich: Wer zahlt, signalisiert Zahlungsbereitschaft und wird häufig erneut zum Ziel.

- rechtliche Risiken: Abhängig vom Angreifer besteht die Gefahr, unbeabsichtigt sanktionierte Gruppen zu finanzieren.

- Datenabfluss bleibt bestehen: Selbst wenn Systeme entschlüsselt werden, bleiben gestohlene Daten weiterhin ein Risiko.

- Versicherungs- und Compliance-Themen: Unkoordinierte Entscheidungen können zu Problemen mit Versicherern oder Behörden führen.

Ein professionelles Incident-Response-Team kann in vielen Fällen ohne Lösegeldzahlung Systeme wiederherstellen, kompromittierte Bereiche bereinigen und Backups sicher einspielen.

Wichtig ist ein strukturiertes Vorgehen, bevor irreversible Entscheidungen getroffen werden.

Das hängt von Backups, Systemgröße und Angriffstyp ab. Mit einem klaren Notfallplan kann die Kernfunktionalität meist innerhalb von 72 Stunden wiederhergestellt werden.

Ein professioneller Incident-Response-Partner unterstützt Sie dabei.

Am besten über ein Managed-Services-Konzept, das proaktiv überwacht und Schwachstellen früh erkennt.

Die Kosten hängen stark vom Angriffstyp und der betroffenen Infrastruktur ab. Typische Positionen sind:

- Ausfallzeiten geschäftskritischer Systeme

- Wiederherstellung von Servern, Endgeräten und Daten

- forensische Analyse und Dokumentation

- Mehraufwand im IT-Team und Management

- mögliche Bußgelder nach DSGVO

- Reputations- und Kundenvertrauensverluste

Für mittelständische Unternehmen bewegen sich die Gesamtkosten häufig im fünf- bis sechsstelligen Bereich, wenn kein strukturierter Incident-Response-Prozess vorhanden ist.

Sobald personenbezogene Daten betroffen sein könnten, greift die DSGVO-Meldepflicht:

- Meldung an die zuständige Aufsichtsbehörde innerhalb von 72 Stunden

- Information betroffener Personen, wenn ein hohes Risiko besteht

- Dokumentation der getroffenen Maßnahmen

Ein Incident-Response-Team unterstützt bei Bewertung, Dokumentation und Kommunikation, um rechtliche Fehler zu vermeiden.

Ihre Anfrage – schnelle Einschätzung oder direkte Unterstützung

Ob Sie eine akute Sicherheitsfrage haben oder eine strukturierte Bewertung Ihres Incident-Response-Bedarfs wünschen: Unsere Experten unterstützen Sie schnell und verbindlich.

Teilen Sie uns kurz mit, worum es geht – wir melden uns zeitnah mit einer klaren Einschätzung und den nächsten sinnvollen Schritten für Ihre Organisation.