Bei Problemen oder Sicherheitsvorfällen müssen in großen Mengen Logdaten gesichert und gesichtet werden. Meist war an dieser Stelle aber schon alles zu spät, die Administratoren im reaktiven Arbeits-Modus. Die Auswertungen nehmen Wochen oder Monate in Anspruch. Daher ist es in der heutigen Zeit noch wichtiger geworden, die Sicherheit der IT-Infrastruktur proaktiv im Blick zu behalten. Aber wie?

Im diesem Blog-Beitrag wollen wir eine Möglichkeit vorstellen, mit der diese reaktive Arbeit auf relativ einfache Art und Weise weitestgehend automatisiert werden kann: Azure Sentinel – der Cloud-basierten SIEM (Security Information Event Management)- und SOAR (Security Orchestration Automated Response)-Lösung von Microsoft.

Azure Sentinel wird von Microsoft seit 2019 angeboten und als Dienst innerhalb der Azure-Plattform betrieben. Auf dieser Basis ist mit einem aktiven Azure-Konto die schnelle Installation und der einfache Betrieb der Lösung möglich. Weitere Investitionen in Hard- und/oder Software sind nicht nötig. Die Abrechnung der genutzten Ressourcen (z.B. Log-Speicherplatz etc.) erfolgt, wie in Azure gewohnt, entweder nutzungsbasiert oder auf Basis von zuvor festgelegten Kontingenten.

Was kann Microsoft Azure Sentinel?

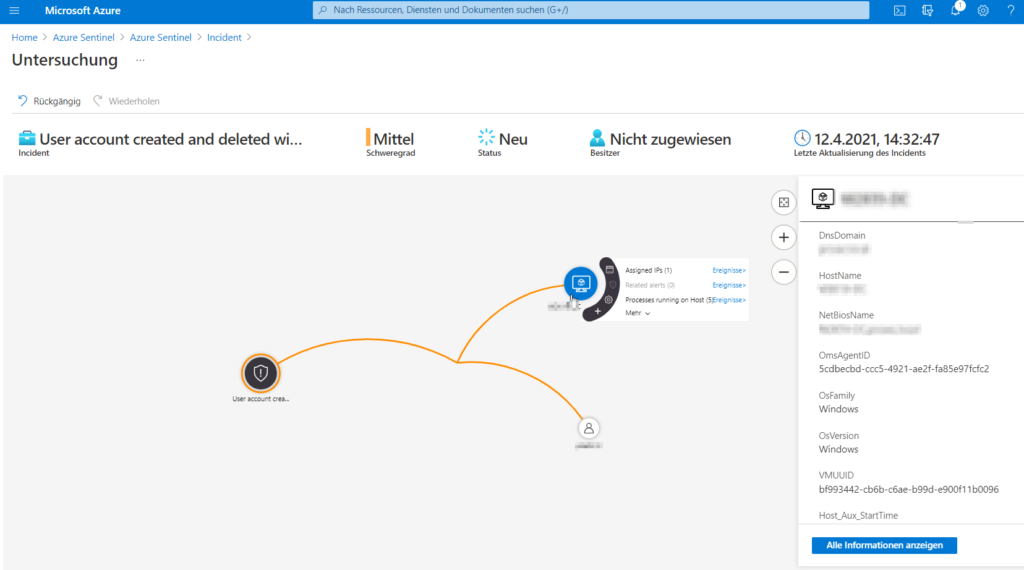

Für die grundsätzliche Funktion sammelt und aggregiert die SIEM-Komponente fortwährend Logdaten, die in der gesamten IT-Infrastruktur des Unternehmens generiert werden. Dabei spielt es keine Rolle, ob die Daten von Systemen und Anwendungen aus der Cloud (auch Clouds anderer Anbieter) oder der lokalen Infrastruktur erzeugt und Azure Sentinel zugeführt werden. Mit den dafür genutzten Monitoring-Agenten auf Linux- oder Windows-Servern können auf gleichem Wege die Logdaten von Netzwerk- und Sicherheitsgeräten wie Firewalls oder dem Endpoint-Schutz gesammelt werden. Innerhalb dieser Datenmenge werden über Analyse-Regeln sicherheitskritische Vorfälle und Ereignisse identifiziert, kategorisiert und analysiert. Für die Erkennung werden unter anderem auch die im Mitre ATT&CK-Framework (https://attack.mitre.org/matrices/enterprise/) aufgeführten Angriffs-Taktiken und -Techniken genutzt. Erkannte Bedrohungen, Anomalien oder Angriffe werden automatisch innerhalb von Azure Sentinel als Incidents angelegt und damit zum weiteren Handeln der IT-Administration übergeben. Diese Administratoren können nun über die erstellten Incidents auf umfangreiche Details der Vorfälle zurückgreifen. Hier werden die beteiligten Objekte im Einzelnen aufgeführt und zusätzlich in einer Übersichtgrafik dargestellt, so dass Zusammenhänge schnell erfasst werden können.

In der Praxis bietet Azure Sentinel dafür schon von Haus aus eine Vielzahl von vorkonfigurierten oder individuell anpassbaren Daten-Konnektoren, mit denen auf einfache Weise die nötigen Daten strukturiert gesammelt werden können. Viele Konnektoren haben dieselben Datenquellen, sodass z.B. im Bereich der Server nur ein zu installierender Monitoring-Agent auf Windows- oder Linux-Systemen unterschiedliche Daten sammelt – egal ob sie in der Cloud oder lokal betrieben werden.

Weitere Bausteine von Azure Sentinel:

- Analyseregel-Vorlagen zum Auswerten der Logdaten mit intelligenten KI-Algorithmen und maschinellem Lernen

- Arbeitsmappen zur Visualisierung der Logdaten

- Thread-Hunting-Regeln zur aktiven Suche von Sicherheitsbedrohungen

- Analyse des Benutzer- und Entity-Verhaltens für zuverlässige, handlungsrelevante Informationen zu den Vorfällen

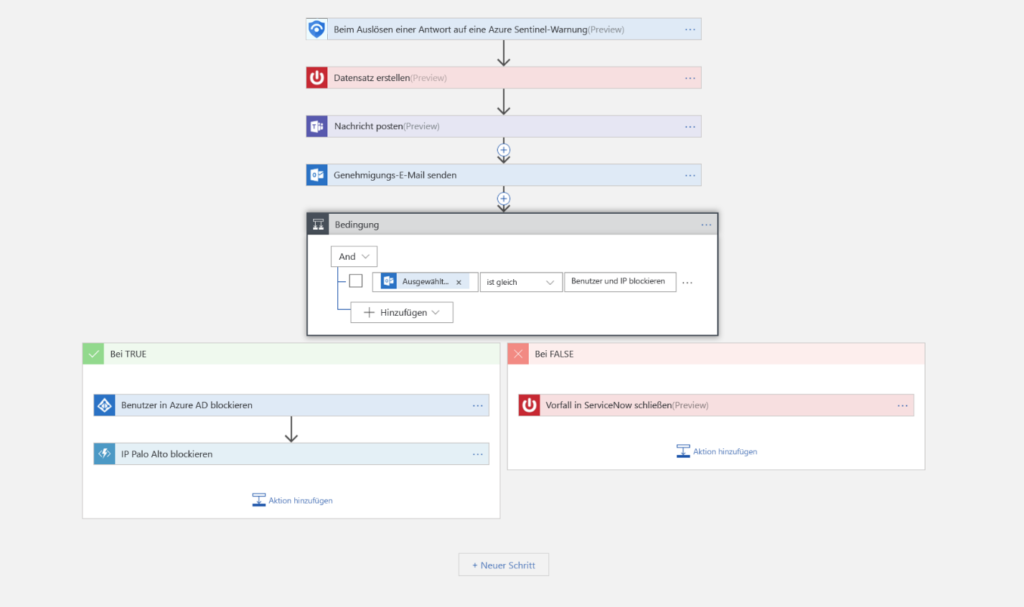

Um dann aber auch automatisiert auf die durch SIEM erkannten Sicherheitsbedrohungen zu reagieren geht die SOAR-Komponente einen weiteren Schritt: Azure Sentinel bietet dafür die sogenannten Playbooks an. Durch die bereits integrierten Konnektoren zu unterschiedlichen externen Systemen könne über Trigger und Aktionen auch komplexere Szenarien abgebildet werden, wenn durch SIEM ein Vorfall gemeldet wird. Hier z.B. eine Reaktion auf einen eventuell kompromittierten Benutzer:

Dieser Beitrag kann nur einen groben Überblick über das breite Leistungsspektrum von Azure Sentinel liefern.

Haben wir Ihr Interesse für diesen zusätzlichen, proaktiven Schutz Ihrer IT geweckt?

Dann sprechen Sie uns gerne für weitere Informationen oder eine Live-Demo in Azure Sentinel an. Gehört Microsoft 365 / Microsoft Azure bereits zu Ihrer IT-Infrastruktur, bieten wir Ihnen gerne auch einen individuellen Proof-of-concept direkt in Ihrer IT-Umgebung an.

.webp?width=290&name=Marc-Schoeb%20(1).webp)